“Esta ação foi um passo significativo na modernização e reforço da cibersegurança na Unidade Local de Saúde de Castelo Branco”.

No âmbito das atividades de melhoria das condições de cibersegurança, a Unidade Local de Saúde de Castelo Branco (ULSCB) levou a cabo uma importante ação de sensibilização contra ataques de phishing, uma das ameaças mais frequentes e perigosas do mundo digital.

A ULSCB tem uma preocupação constante com a segurança nas suas variadas instâncias, e esta ação faz parte dos esforços contínuos para proteger a confidencialidade, integridade e disponibilidade dos processos.

É essencial sensibilizar os utilizadores para a necessidade de atenção a situações de phishing e outras ameaças, pois estas podem ocorrer a qualquer momento e impactar de forma severa as nossas organizações.

Segurança deve acompanhar necessidades tecnológicas de apoio ao negócio

A crescente necessidade de acesso à informação, mobilidade dos colaboradores e interligação com outras entidades, aliada à evolução tecnológica, coloca as infraestruturas e sistemas de informação da ULSCB em constante mutação. Neste cenário de pressão, a segurança deve acompanhar as necessidades tecnológicas de apoio ao negócio.

Os objetivos principais desta ação foram:

- Avaliar o nível de sensibilização dos colaboradores da ULSCB para campanhas de spearphishing;

- Avaliar a capacidade de resposta das equipas de sistemas a campanhas de engenharia social contra os seus colaboradores;

- Identificar riscos devido a lacunas de controlo;

- Determinar as melhorias de controlo necessárias.

Simulação de spearphishing com técnicas Advanced Persistent Threats (APT)

Para cumprir estes objetivos, foram realizados testes de engenharia social, simulando uma campanha de spearphishing com técnicas usadas por Advanced Persistent Threats (APT).

Spearphishing é uma técnica de ataque cibernético, em que são enviados e-mails fraudulentos ou outras formas de comunicação para uma pessoa ou organização específica, com o objetivo de obter informações sensíveis. Distingue-se do phishing pela personalização e adaptação à vítima.

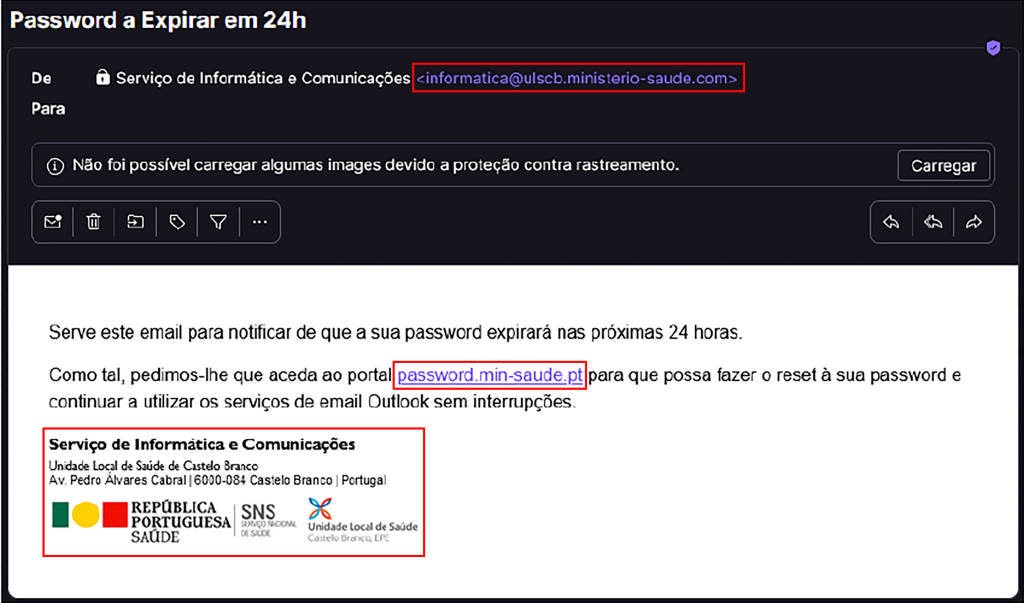

A campanha consistiu no envio de um email com um URL malicioso, remetendo para um domínio adquirido e infraestrutura capaz de capturar credenciais e tokens de pós-autenticação multi-fator. Consideraram-se comprometidos os colaboradores que abriram o email, clicaram no URL malicioso e submeteram credenciais na página de login falsa.

A preparação envolveu a escolha de um domínio semelhante ao do Ministério da Saúde (min-saude[.]pt) e a construção de um email de spearphishing imitando uma comunicação interna.

O domínio escolhido foi “ministerio-saude[.]com”, e os emails foram enviados a partir do subdomínio “ulscb[.]ministerio-saude[.]com”. A mensagem simulava uma comunicação do serviço de informática da ULSCB, alertando para a expiração da senha em 24 horas, com um URL para reset.

Colaboração com a SPMS crucial para o sucesso da campanha

A preparação técnica foi um dos maiores desafios, devido aos sistemas de segurança da SPMS e Microsoft. A ação contou com a colaboração das equipas de segurança da SPMS, da equipa de cibersegurança e do serviço de informática da ULSCB, além do apoio do conselho de administração da ULSCB.

Os resultados indicam que os colaboradores da ULSCB estão conscientes dos riscos e que é necessário continuar a sensibilizar para a utilização de mecanismos de segurança robustos.

A colaboração com a SPMS foi crucial para o sucesso da campanha, reforçando a importância de iniciativas conjuntas para enfrentar desafios tecnológicos futuros, como a migração do SONHO V1 para V2.

Esta ação foi um passo significativo na modernização e reforço da cibersegurança na ULSCB, refletindo o compromisso da instituição em proteger os seus sistemas e informações no mundo digital.

Bruno Carrulo, Responsável do Serviço de Informática e Comunicações da Unidade Local de Saúde de Castelo Branco, EPE